Einleitung

Cybersicherheitsrisiken – von im Rahmen von Bring-your-own-Device- oder BYOD-Vereinbarungen professionell genutzten persönlichen Geräten bis hin zu raffinierten Social-Engineering-Angriffen – sind inzwischen allgegenwärtig und lauern auch dort, wo die meisten von uns dies nicht vermuten würden. Neben der schieren Anzahl nehmen auch die Komplexität und die Raffinesse von Social-Engineering-Methoden zu. Selbst die größten Unternehmen sind nicht vor den potenziell verheerenden Auswirkungen gefeit, die ein ausgeklügelter Social-Engineering-Angriff oder eine mangelhafte Geräteverwaltung haben können.

Irren ist menschlich

In professionellen Umgebungen gibt es zahlreiche Schwächen, die ausgenutzt werden können. Das trifft auf Großkonzerne ebenso zu wie auf mittelständische und Kleinstunternehmen. Zur Aufdeckung einiger dieser Schwächen ist detailliertes Fachwissen erforderlich, was die Angriffsprävention erschwert. Andere lassen sich jedoch leicht erkennen und werden trotzdem oft nicht behoben, sodass Cyberkriminelle leichtes Spiel haben.

Eine überall vorhandene und leicht ausnutzbare Schwäche stellen leider die eigenen Mitarbeitenden dar. Sie gehen immer wieder gewissenlosen Betrügern auf den Leim, die sie mit raffinierten Smishing-, Robocall- oder anderen Angriffen ins Visier nehmen, oder umgehen bewusst – aber ohne böse Absicht – Sicherheitskontrollen, weil sie meinen, dadurch effizienter arbeiten zu können. Zusammen mit Remote- und Hybrid-Arbeitsmodellen wurden vielerorts BYOD-Richtlinien implementiert, um die Mitarbeiterproduktivität zu steigern und Hardwarekosten einzusparen, wobei sich beide Erwartungen in der Praxis nicht immer erfüllt haben. Wir sollten uns von diesen potenziellen Vorteilen auch nicht darüber hinwegtäuschen lassen, dass BYOD erhebliche Cyberrisiken mit sich bringen kann.

Social Engineering: raffinierter und gefährlicher

Bei manchen Social-Engineering-Angriffen werden bereits künstliche Intelligenz (KI) und Deep Fakes genutzt, um die Stimmen echter Personen so überzeugend nachzuahmen, dass selbst die versiertesten Benutzer auf sie hereinfallen.

Die Betrüger suchen gewöhnlich nach dem verwundbarsten Punkt einer Organisation. Das ist oft ein Mensch – zum Beispiel ein Mitarbeiter, der einen Groll gegen seinen Arbeitgeber hegt oder ein für die Arbeit genutztes persönliches Gerät verloren hat, oder eine Führungskraft, die glaubt, mit einem Bekannten zu kommunizieren, dabei aber in Wirklichkeit mit einem Cyberkriminellen verbunden ist. Für Cyberkriminelle stellt jedes dieser Szenarien eine hervorragende Gelegenheit dar, sich mit Phishing (per E-Mail oder Messaging), Vishing (per Telefon oder Voice-Nachricht) oder Smishing (per Text oder SMS) Zugang zur anvisierten Infrastruktur zu verschaffen. Ende 2022 wurde beispielsweise das Netzwerk eines global agierenden Carsharing-Unternehmens über das persönliche Gerät eines Zeitarbeiters infiltriert, das mit Malware infiziert war. Der Angreifer konnte die Anmeldedaten des Zeitarbeiters für das Unternehmensnetzwerk im Dark Web kaufen. Nachdem er mehrere Multifaktor-Authentifizierungsanfragen zurückgewiesen hatte, akzeptierte der Zeitarbeiter schließlich doch eine Anfrage, wodurch der Angreifer Zugang zum Unternehmensnetzwerk erhielt.1

In einem anderen Social-Engineering-Angriff gelang es Hackern, sich als Mitarbeiter eines der weltweit größten Medien- und Unterhaltungskonzerne auszugeben und das IT-Helpdesk zu überzeugen, dessen Passwort zurückzusetzen. Dies und einige einfache Online-Recherchen in sozialen Medien reichten den Hackern anscheinend aus, um die Computersysteme des milliardenschweren Unternehmens unter ihre Kontrolle zu bringen, worauf diese Systeme für 10 Tage außer Betrieb genommen werden mussten.2 Wie sicher können kleine und mittelständische Unternehmen sich fühlen, wenn dies bei weltberühmten Marken mit nahezu unbegrenzten Ressourcen geschehen kann?

Wenn Angreifer sich einen so weitreichenden Netzwerkzugang verschafft haben, können sie das Unternehmen unter Druck setzen und ein Lösegeld erpressen oder sensible Daten sofort veröffentlichen oder im Dark Web verkaufen. Ein derartiger Vorfall kann den guten Ruf einer Marke empfindlich schädigen und dazu führen, dass ihr Aktienpreis fällt oder Kunden aus Sorge um den Datenschutz abwandern.

Die professionelle Nutzung persönlicher Geräte kann teuer werden

Sicherheitsprofis in Unternehmen sollten auch stets daran denken, dass Menschen von Natur aus dazu neigen, sich das Leben leichter zu machen, und daher immer auf der Suche nach Möglichkeiten sind, Prozesse zu vereinfachen oder abzukürzen. Deshalb arbeiten wir gern mit unseren eigenen Geräten, doch dies stellt ein erhebliches Sicherheitsrisiko für Unternehmen dar, weil sie dadurch nicht nur die Übersicht und die Kontrolle über ihre Geschäftsprozesse, sondern über die Unternehmenssicherheit insgesamt verlieren. Mitarbeitende nutzen riskante Praktiken nicht unbedingt aus Böswilligkeit. Oft tun sie es einfach aus dem natürlichen menschlichen Bestreben, Aufgaben möglichst schnell und einfach zu erledigen. Das kann jedoch bedeuten, dass die möglicherweise durch die Nutzung persönlicher Geräte erzielten Produktivitätssteigerungen mit einem Verlust der Integrität der Arbeitsumgebungen erkauft werden. Noch bedenklicher ist, dass dies zu Complianceverstößen und damit zu Bußgeldzahlungen oder anderen finanziellen Verlusten führen kann.

Mehrere 2021 aufgedeckte Fälle bei US-Finanzdienstleistern belegen dies. Die U.S. Securities and Exchange Commission (SEC) verhängte hohe Geldstrafen (zwischen 9 Mio. USD und über 100 Mio. USD) gegen mehrere Finanzdienstleistungsunternehmen, weil diese die Nutzung von Messaging-Diensten durch ihre Mitarbeitenden nicht ausreichend reguliert und die offiziellen Kommunikationen der Mitarbeitenden nicht aufgezeichnet und aufbewahrt hatten.3 Die betroffenen Unternehmen erlitten neben den finanziellen auch erhebliche Reputationsverluste.

Der Risikofaktor Mensch sollte nicht unterschätzt werden. Wie zahlreiche aktuelle Berichte immer wieder zeigen, ist die digitale Welt voller Gefahren und Risiken. Daher sollten Unternehmen kontinuierlich bemüht sein, Angriffen und Gerätemissbrauch vorzugreifen und gleichzeitig die potenziellen Auswirkungen solcher Vorfälle auf den Geschäftsbetrieb zu minimieren.

Leichte Beute für Angreifer: Menschen und ihre Geräte

Wenn es um Risiken geht, sind menschliche Schwächen zweifellos ein begünstigender Faktor. Wie werden diese Schwächen aktiv ausgenutzt oder ausgelöst? Im „Verizon Data Breach Investigations Report 2024“ (DBIR) werden einige Beispiele genannt.

Risikofaktor Mensch

Mit „Menschen“ sind in diesem Kontext nicht nur die eigenen Angestellten und Führungskräfte, sondern auch Kunden und Mitarbeitende von Drittunternehmen, zum Beispiel in der Lieferkette, gemeint. Diese können mit groß angelegten, breit gestreuten Phishing-Angriffen ins Visier genommen werden, doch Angreifer gehen immer mehr zu Spear-Phishing (gezielten Phishing-Angriffen auf einzelne Personen), Whaling (Spear-Phishing-Angriffen auf einflussreiche Personen), Smishing (Phishing-Angriffen per Text oder SMS) sowie Vishing (Phishing-Angriffen per Telefon oder Voice-Nachricht) über und sind damit sehr erfolgreich. Die Angreifer müssen dazu oft nicht einmal technisch besonders versiert sein. Eine kurze Recherche in sozialen Netzwerken und ein gewisser Einfallsreichtum sind meist völlig ausreichend.

- Laut dem DBIR 2023 wurden bei 74 % aller Angriffe menschliche Schwächen ausgenutzt, zum Beispiel in Form von Bedienfehlern, Missbrauch von Nutzerrechten, Nutzung gestohlener Anmeldedaten oder Social Engineering.

- Der Anteil der CEO-Fraud-Angriffe (einer Form von Pretexting, bei der Angreifer oft ein erfundenes Szenario durchspielen) hat sich im vergangenen Jahr fast verdoppelt, sodass sie nun mehr als 50 % aller als Social Engineering eingestuften Vorfälle im für den DBIR 2023 ausgewerteten Datensatz ausmachen. Dem Internet Crime Complaint Center (IC3) des FBI zufolge verursachten CEO-Fraud-Angriffe 2022 Verluste von 10,3 Milliarden USD.

Anfällige Technologien

Zu den potenziell anfälligen Technologien gehören PCs, Mobilgeräte, Netzwerksysteme, Cloud-Infrastrukturen, Software und Anwendungen. Die Remote-Arbeit spielt auch nach der Pandemie weiterhin eine wichtige Rolle, wobei 92 % der Remote-Arbeiter Arbeitsaufgaben auf persönlichen Geräten erledigen.4 Dadurch werden die natürlich auch zu Unterhaltungszwecken (soziale Medien, Mobilgeräte-Apps usw.) genutzten Geräte zu potenziellen Sicherheitsrisiken. Für Unternehmen stellt dies eine große Herausforderung dar, da die konsequente Durchsetzung von Richtlinien und gesetzlichen Vorgaben – und damit die Vermeidung von Datenlecks – auf persönlichen Geräten kaum möglich ist. Laut dem Mobile Security Index (MSI) von Verizon fielen 2022 mehr als 50 % der persönlichen Geräte Phishing-Angriffen zum Opfer, wobei die Erfolgsquote von per SMS versandten Phishing-Nachrichten sechs- bis zehnmal höher war als die herkömmlicher Phishing-E-Mails. Das Problem ist, dass Sicherheitsteams in Unternehmen keine Kontrolle und – wenn überhaupt – nur eine begrenzte Übersicht darüber haben, wie diese von den Mitarbeitenden selbst verwalteten Geräte genutzt werden. Deshalb können sie nicht rechtzeitig eingreifen, wenn Mitarbeitende auf Angreifertaktiken hereinfallen.

- Der Diebstahl von Laptops, Handys und anderen für die Arbeit genutzten Geräten stellt zwar ein Risiko für Unternehmen dar, doch ein weitaus größerer Anteil der Datenlecks ist auf verlorene Geräte zurückzuführen.

- 78 % der Mitarbeitenden nutzen ihre Arbeitsgeräte für persönliche Aktivitäten (soziale Medien, E-Mail usw.) und fast die Hälfte gestatten dem Verizon MSI zufolge auch Freunden und Familienmitgliedern die Nutzung dieser Geräte. Diese scheinbar harmlosen Entscheidungen können dazu führen, dass Angreifer Zugang zum gesamten Unternehmensnetzwerk erlangen, wenn die Geräte nicht geschützt und überwacht werden.

- Diese Nutzung von Arbeitsgeräten für persönliche Zwecke ist für Unternehmen sehr riskant, weil auf diesen kleinen, tragbaren (und leider immer wieder liegengelassenen) Geräten immer mehr (potenziell vertrauliche) Daten gespeichert werden können.

Ist BYOD dieses Risiko wirklich wert?

Manche Unternehmen sind nach wie vor bereit, diese mit BYOD einhergehenden Risiken in Kauf zu nehmen. Einige begründen dies mit der vermeintlich höheren Mitarbeiterproduktivität oder mit den dadurch eingesparten IT-Ausgaben. Doch die mit der mangelnden Kontrolle über die persönlichen Geräte einhergehenden Cyberrisiken werden dadurch nicht aufgewogen.

Hinzu kommt, dass Unternehmen bei BYOD und CYOD (Choose your own Device) keine Kontrolle über das Lieferkettenmanagement haben. Wie bereits in NIST SP 800-124r2 erwähnt wurde, nutzen Mitarbeitende dadurch möglicherweise unwissentlich Geräte, auf denen Root-Kits, anfällige Apps oder sogar Malware installiert wurden.5 Wenn Sie die Herkunft der Geräte Ihrer Mitarbeitenden nicht genau zurückverfolgen können, ist Ihr IT-Team von Anfang an im Hintertreffen. Letztendlich tragen Unternehmen die Kosten für menschliche Schwächen und BYOD-Richtlinien. Doch die Lage ist nicht hoffnungslos. Anbieter wie Verizon arbeiten unermüdlich daran, umfassende Sicherheitslösungen für diesen Anwendungsbereich zu entwickeln und ihren Reifegrad kontinuierlich zu verbessern.

Ihre Zeit ist wertvoll

Sie können stundenlang im Internet nach Artikeln wie diesem suchen oder sich von uns relevante Artikel zuschicken lassen, um auf dem Laufenden zu bleiben und Ihr Geschäft auszubauen.

Wie Sie Verizon unterstützt

Regulierte Branchen im Visier

Verizon unterstützt Unternehmenskunden in verschiedenen Branchen bei der Verbesserung ihres Sicherheitsniveaus. Besonders anspruchsvoll sind dabei Unternehmen in stark regulierten Branchen wie dem Finanzwesen, die aufgrund immer strengerer Vorschriften einerseits und immer raffinierterer Social-Engineering-Angriffe andererseits an zwei Fronten mit wachsenden Herausforderungen konfrontiert sind. Für Unternehmen in derart stark regulierten Branchen sind unternehmenseigene Geräte ein absolutes Muss, denn die Nutzung persönlicher Geräte ohne Software für die Protokollierung hat schwerwiegende juristische und finanzielle Konsequenzen, wie oben beschrieben.

Allein in den USA wurden Geldstrafen in Höhe von über 1,5 Milliarden USD verhängt, seit die SEC mit der Untersuchung der Protokollierungspraktiken von Finanzinstituten begann.6 16 Unternehmen an der Wall Street mussten insgesamt 1,8 Milliarden USD Strafe zahlen, weil sie es ihren Angestellten nicht untersagt hatten, Deals und Transaktionen in über persönliche Geräte versandten Text- und WhatsApp-Messages abzusprechen.7 Software für das Management von Mobilgeräten (Mobile Device Management, MDM) kann zwar zur Eindämmung von Cyberbedrohungen beitragen, doch persönliche Geräte sind und bleiben ein erhebliches Risiko, weil deren Benutzer stets daran denken müssen, das Sicherheitsniveau aufrechtzuerhalten.

Unternehmensgeräte bieten Sicherheitsvorteile, die mit BYOD nicht erreichbar sind. Wenn Unternehmen ihren Mitarbeitenden Arbeitsgeräte zur Verfügung stellen, erhalten die IT-Teams nicht nur eine bessere Übersicht und Kontrolle über die interne und externe Kommunikation, sondern auch über diverse Integritäts- und Sicherheitsaspekte der Mobilgeräte. Unternehmen können ihren Mitarbeitenden beispielsweise Geräte von Verizon anbieten, die das Sicherheitsniveau durch auf persönlichen Geräten nicht verfügbare Sicherheitskontrollen steigern.

Damit können sie unter anderem weit verbreiteten Schwachstellen entgegenwirken. Bei vielen Unternehmen gehen beispielsweise zahlreiche sogenannte Robocalls ein. Diese sind immer schwerer von echten Anrufen zu unterscheiden, weil Cyberkriminelle modernste Deep-Fake-Technologien für die Sprachsynthese nutzen, um sich als Bankkunden auszugeben.

Verizon bietet mehrere Mechanismen zur Abwehr von Robocall-Angriffen an.

Finanzdienstleister sind nicht die einzigen stark regulierten Organisationen, die häufig angegriffen werden. Auch Einrichtungen des Gesundheitswesens werden immer wieder mit Social-Engineering-Methoden wie Smishing und Vishing ins Visier genommen. Mitunter reichen sogar Niedrigtarif-Internetserviceanbieter (ISPs) Telefonnummern an Cyberkriminelle weiter, die sie dann für gezielte Vishing-Angriffe gegen Mitarbeitende des anvisierten Unternehmens missbrauchen.

Kunden von Verizon können zudem die Executive Protection Services von Verizon in Anspruch nehmen, um sich proaktiv zu schützen. Dann durchsuchen unsere Bedrohungssucher das Dark Web und entfernen personenbezogene Daten (PII) – wie E-Mail-Adressen, Telefonnummern und physische Adressen – von Führungskräften Ihres Unternehmens, damit diese nicht für Social-Engineering-Angriffe auf diese Personen, ihre Familien oder ihren Bekanntenkreis missbraucht werden können.

Implementierung eines umfassenden Abwehrplans

Als ersten Schritt zum Schutz Ihres Netzwerks vor Social-Engineering-Angriffen sollten Sie die für Ihre Infrastruktur relevanten Cyberrisiken analysieren. Dabei sollten Sie eine Übersicht über alle identifizierten Risiken erstellen und darin auch festhalten, ob und wie diese abgewehrt, minimiert, verlagert oder toleriert werden können. Diese Risikobewertung ist ein wichtiger Schritt, weil Sie dabei auch Ihre Assets und die Bedrohungsurheber identifizieren und Ihre eigene Risikotoleranz ermitteln. Nach dieser Vorbereitung ist die Erstellung eines umfassenden Abwehrplans viel einfacher, weil Sie Ihre Sicherheitsziele nun kennen und auch wissen, auf welche Gefahrensignale Sie achten müssen.

Ein Social-Engineering-Abwehrplan sollte zwei Bereiche abdecken: die Bedrohungserkennung und die Stärkung der Vertrauenswürdigkeit. Beide tragen gleichermaßen zur Erkennung und Abwehr von Bedrohungen und zur Aufdeckung und Behebung von Schwachstellen bei.

Die Bedrohungserkennung ist eine Teildisziplin der Cybersicherheit, die sich darauf konzentriert, Cyberangriffe, unbefugte Zugriffe, Datenlecks und ähnliche bereits eingetretene Vorfälle aufzudecken und angemessen auf sie zu reagieren. Die wichtigsten Mittel hierzu sind die Erkennung und Unterbindung von unbefugtem Zugang, Malware, Social-Engineering-Taktiken usw. Bei der Stärkung der Vertrauenswürdigkeit geht es hingegen darum, potenziellen Angriffen mit Methoden wie Identitätsmanagement, Passwörtern, Verschlüsselung und Zugangskontrollen von vornherein vorzubeugen. Diese beiden Teilbereiche bilden das Fundament eines umfassenderen Plans zum Schutz von Netzwerken, Anwendungen, Geräten und Identitäten vor Social-Engineering-Angriffen.

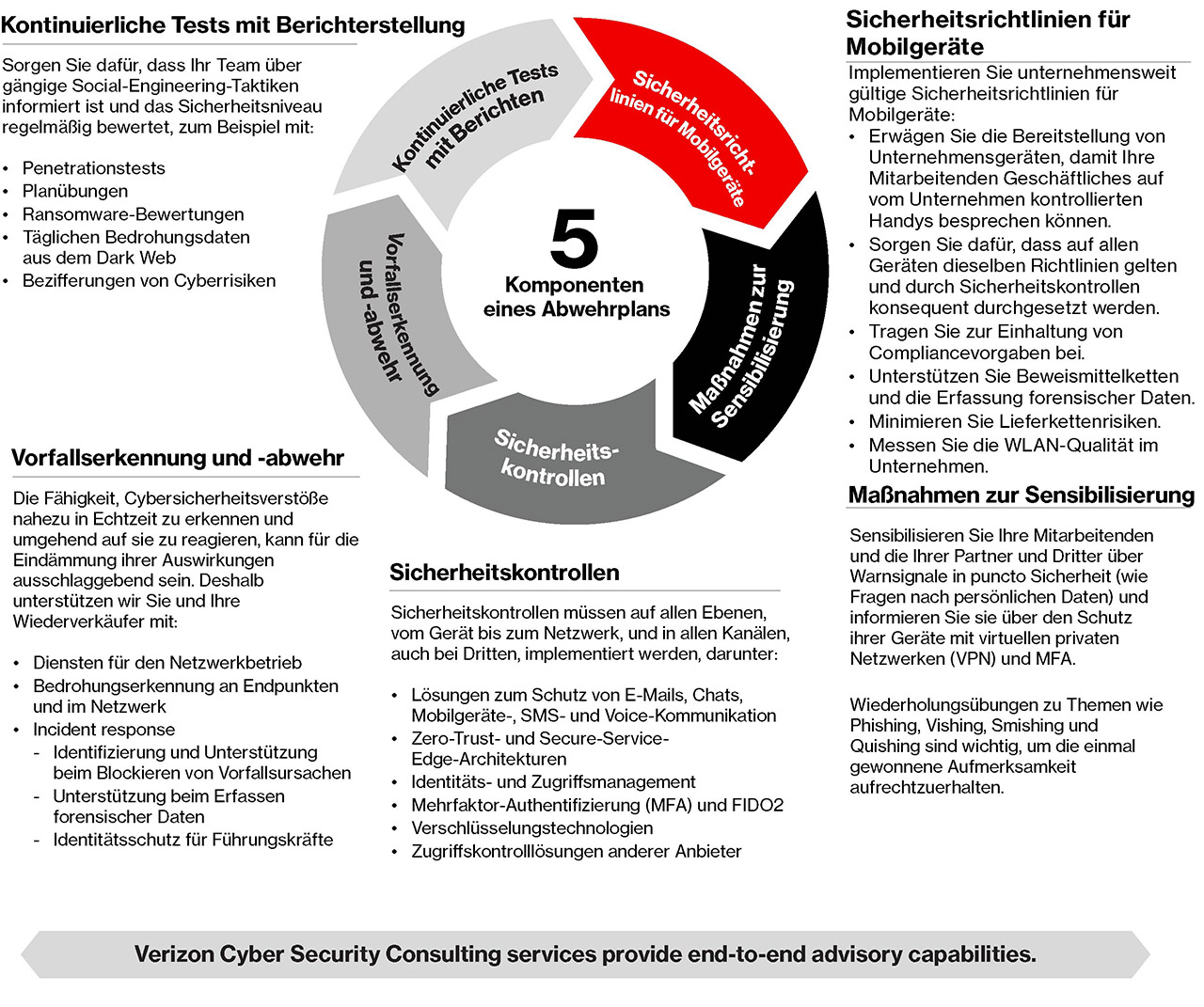

Verizon bietet beide Funktionen an und deckt dabei fünf wichtige Bereiche ab: Sensibilisierung, Sicherheitsrichtlinien für Mobilgeräte, Sicherheitskontrollen, Erkennung und Abwehr von Bedrohungen sowie Überwachung und Tests für Geräte, Anwendungen, Identitäten und Netzwerke.

Empfehlungen für Ihren Social-Engineering-Abwehrplan

A unique position: Visibility, reach and experience

Sicherheitsbewusste Netzwerkanbieter wie Verizon sind reinen Sicherheitsanbietern gegenüber möglicherweise im Vorteil, weil wir den Datenverkehr, die Geräte, Technologien und Benutzer in unseren Netzwerken aus der Vogelperspektive betrachten können. Verizon bietet allen Kunden, von Kleinunternehmen bis zu Großkonzernen, ein breites Spektrum an Lösungen an, die die Berichterstellung, die kontinuierliche Bedrohungsüberwachung und das Versenden von Sicherheitshinweisen umfassen. Dazu importieren und analysieren wir alle verfügbaren Daten, um praxistaugliche Rückschlüsse aus ihnen zu ziehen.

Die Kunden von Verizon profitieren davon, weil sie nun Dinge „sehen“ können, die bislang immer außerhalb ihres Gesichtsfelds lagen. Dadurch haben sie einen guten Überblick über sämtliche zu einem bestimmten Zeitpunkt genutzten Assets und die Interaktionen zwischen ihnen. Wir nutzen unsere Vogelperspektive, um unseren Unternehmenskunden ein umfassendes Managementangebot zu unterbreiten, das vom Gerät bis zum Netzwerk reicht und auf das sie geprüfte Sicherheitskontrollen aufsetzen können. Dadurch profitieren sie von standardmäßig vorhandenen Sicherheitsmaßnahmen auf der Netzwerkebene, die Betrugsversuche beispielsweise durch kurze, registrierte und schwer zu fälschende Identifizierungscodes erschweren. Nutzer können zudem „off“ an die Nummer 4040 texten, um zu verhindern, dass ihnen unerwünschte E-Mails als Texts zugestellt werden. An die Nummer 7726 gemeldete Spam-Nachrichten werden anschließend herausgefiltert. Über das STIR/SHAKEN-Framework werden Robocalls gestoppt und die VoIP-Lösung von Verizon hilft, DDoS-Angriffe zu unterbinden.

Früher oder später werden alle Organisationen die Geräte ihrer Mitarbeitenden in Echtzeit überwachen müssen, um immer raffinierteren Cyberbedrohungen Paroli bieten zu können. Verizon ist gut darauf vorbereitet, diese letzte Sicherheitslücke zu schließen, doch unserer Meinung nach ist dies mit BYOD-Geräten nicht möglich. Wir bieten sowohl ein Paket für die Grundsicherung ganzer WLANs als auch individuelle Sicherheitslösungen für Unternehmenskunden an, bei denen es sich zum Beispiel um vom Unternehmen bereitgestellte und verwaltete Geräte oder um dedizierte Sicherheitsdienste handeln kann. Wir nutzen unser Verständnis der mit der Ablösung von BYOD-Richtlinien einhergehenden Herausforderungen – von Sicherheitshürden über höhere Personalkosten bis hin zur Entwicklung eigener Konfigurationen und Anwendungen für persönliche Geräte –, um unseren Kunden diesen Übergang zu erleichtern.

Zudem kann Verizon im Rahmen der Entwicklung holistischer Social-Engineering-Abwehrpläne an die Anforderungen des jeweiligen Kunden angepasste Cybersicherheitslösungen bereitstellen. Die Ablösung von BYOD-Geräten durch von Verizon verwaltete Unternehmensgeräte kann maßgeblich dazu beitragen, Ihrem Sicherheitsteam die detaillierten Informationen zur Verfügung zu stellen, die zur präzisen Bewertung und schnellen Erkennung von Social-Engineering-Taktiken erforderlich sind. Im Rahmen einer individualisierten Bereitstellung können wir dedizierte Schutzmechanismen implementieren und bei Bedarf sogar Sicherheitsanalysten mit Expertise bei der Bedrohungssuche beauftragen, Kundeninformationen täglich nach verdächtigen Mustern oder anderen Anzeichen für Angriffe zu durchsuchen. All dies ist – wie bereits erwähnt – kaum möglich, wenn Ihre Mitarbeitenden ihre eigenen Geräte für die Arbeit nutzen.

Darüber hinaus hat Verizon eine ganze Reihe von Lösungen für die Stärkung der Vertrauenswürdigkeit und die Bedrohungserkennung im Angebot. Doch wie eingangs beschrieben sollte der erste Schritt eine Risikobewertung sein. Unsere Beratungsdienste können Unternehmen auch dabei unterstützen und Empfehlungen zur Verbesserung des Sicherheitsniveaus geben, unabhängig davon, ob Sie sich vor gezielten Angriffen oder hauptsächlich vor allgemein bekannten und allgegenwärtigen Bedrohungen schützen müssen.

Dank unserer Expertise in Sachen Cybersicherheit und unserer Rolle als Netzwerkbetreiber sind wir bei Verizon perfekt positioniert, um Unternehmen eine holistische Sicht auf und umfassende Strategien für die Netzwerksicherheit zu bieten. Durch eine Partnerschaft mit uns erhalten Sie ein Netzwerk, das mit allen Sicherheitsprodukten und ‑diensten ausgestattet ist, die zum Schutz Ihrer Benutzer, Technologien und Prozesse – sowohl vor einfachen, alltäglichen Cyberangriffen als auch vor komplexeren Bedrohungen – erforderlich sind. Eine effektive Bewertung der Social-Engineering-Risiken, die durch Ihre Unternehmensrichtlinien für die Mobilgerätenutzung entstehen könnten, beginnt mit der Beantwortung der folgenden Fragen:

- Welche Auswirkungen könnten Malware, Spyware oder Softwarefehler auf einem persönlichen Gerät (wie einem Smartphone oder Tablet) auf die Transparenz, den Geschäftsbetrieb und den Zugriff auf Unternehmensdaten haben?

- Wie können wir forensische Daten auf einem persönlichen Gerät erfassen und die Einwilligung dazu einholen?

- Haben wir bei der Entscheidung zwischen BYOD- und Unternehmensgeräten bedacht, was dies für den Datenschutz bedeutet?

- Haben wir bedingte Zugriffskontrollen, deren verfügbare Kapazitäten und deren Schwächen in gemanagten und BYOD-Umgebungen korrekt bewertet?

Wenn Sie mehr darüber erfahren möchten, welche Sicherheitsrisiken mit der Mobilgerätenutzung in Unternehmen einhergehen und wie Sie diese reduzieren können, empfehlen wir Ihnen die Website von NIST zur Mobilgerätesicherheit (auf Englisch).

Verizon bietet Unternehmen einen anpassbaren Fünf-Punkte-Plan zur Abwehr von Social-Engineering-Angriffen an. Wenn Sie mehr erfahren möchten, wenden Sie sich an Ihren Account Representative oder fordern Sie einen Rückruf durch einen Experten an. verizon.com/business/contact-us/

1. „Security update“, Uber Newsroom, 16. September 2022. https://www.uber.com/newsroom/security-update

2. „MGM Resorts computers back up after 10 days as analysts eye effects of casino cyberattacks“, The Associated Press, 21. September 2023. https://apnews.com/article/vegas-mgm-resorts-caesars-cyberattack-shutdown-a01b9a2606e58e702b8e872e979040cc

3. „SEC Charges 11 Wall Street Firms with Widespread Recordkeeping Failures“, Pressemitteilung der U.S. Securities and Exchange Commission, 8. August 2023. https://www.sec.gov/news/press-release/2023-149

4. „New Lookout Research Highlights Increased Security Risks Faced by Organizations Due to Remote Work and BYOD“, Pressemitteilung von Lookout, 3. April 2023. https://www.prnewswire.com/news-releases/new-lookout-research-highlights-increased-security-risks-faced-by-organizations-due-to-remote-work-and-byod-301787467.html

5. „Guidelines for Managing the Security of Mobile Devices in the Enterprise“, National Institute of Standards and Technology, Mai 2023. https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-124r2.pdf

6. „SEC Charges 11 Wall Street Firms with Widespread Recordkeeping Failures“, Pressemitteilung der U.S. Securities and Exchange Commission, 8. August 2023. https://www.sec.gov/news/press-release/2023-149

7. „U.S. fines 16 Wall Street firms $1.8 bln for talking deals, trades on personal apps“, Reuters, 27. September 2022. https://www.reuters.com/business/finance/us-fines-16-major-wall-street-firms-11-billion-over-recordkeeping-failures-2022-09-27